Le honeypot GARR

Cosa è una honeypot?

Una honeypot è un computer, tenuto sotto stretta sorveglianza, che simula un sistema vulnerabile e quindi di interesse per un attaccante. Viene utilizzato per ottenere informazioni sui tipi di attacchi in uso ed eventualmente catturare ed analizzare il malware impiegato per l'intrusione.

Le honeypot sulla rete GARR

Le honeypot attualmente (agosto 2015) in uso sulla rete GARR, circa 500 indirizzi, sono tutte di tipo a bassa interazione, per la maggior parte amun, dionaea e glastopf. Si limitano cioè a simulare servizi vulnerabili già noti, un po' come gli antivirus per la parte non euristica. Il vantaggio è che, essendo simulazioni e per di più parziali, i sistemi non corrono il rischio di essere veramente compromessi, e quindi non necessitano di un controllo costante ed accurato. Il difetto è che sono in grado di catturare solo attacchi già noti e praticamente sempre originati da procedure automatiche. Un sistema di questo tipo quindi non permette certe di scoprire attacchi zero day, ma può comunque fornire informazioni utili sui nodi che stanno interagendo con l'honeypot, che sono sicuramente compromessi, e sul malware utilizzato.

Tanto per avere un'idea, nel mese di aprile sono state raccolte circa 25000 URL utilizzate per scaricare malware e circa 200.000 campioni di malware, tutti inviati a virustotal, 2,000 dei quali mai analizzati prima.

Statistiche sugli attacchi via web

Qualche dato sugli attacchi via web rivelati dalle honeypot amun e dionea (glastopf merita un discorso a parte).

amun e dionaea non simulano un web server, ma si limitano a catturare la richiesta fatta e a rispondere con un codice 404 ("Not found"). Ovviamente le richieste sono mirate alla ricerca di sistemi e applicazioni vulnerabili, che possano essere utilizzate per l'intrusione nel sistema.

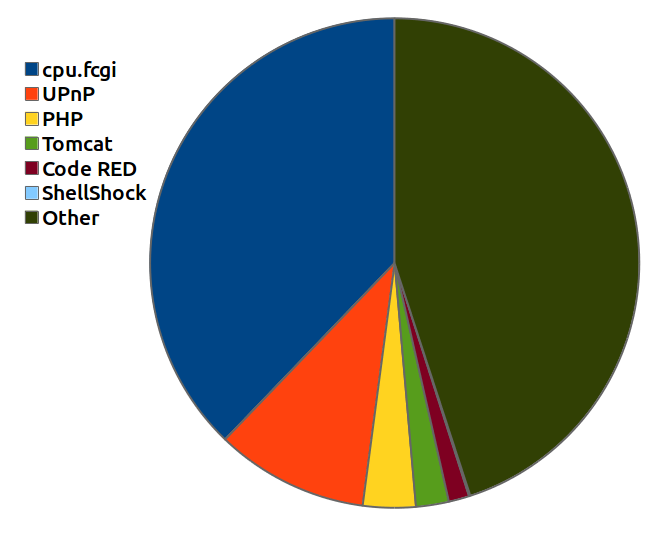

Il periodo di analisi è di un mese, per un totale di circa 210.000 richieste. Il grafico sotto riporta le sei URL più interessanti.

Qualche breve considerazione

POST /cgi-bin/cpu.fcgi HTTP/1.1

Numero campioni: 127420.

È la URL più comune, ma non ho capito che tipo di attacco sia: la ricerca di un'applicazione vulnerabile? un tentativo di ricerca di ShellShock?

Ricerca UPnP

Numero campioni: 34034.

Dal 2006 sono state segnalate numerose vulnerabilità del software Microsoft UPnP. Per di più, il protocollo è attualmente molto utilizzato per attacchi di Distributed Reflected Denial of Service (DRDoS). Quindi l'attacco potrebbe essere mirato a trovare device vulnerabili, o semplicemente utilizzabili per gli attacchi di cui sopra.

Il rimedio è sempre quello di filtrare le porte coinvolte sul router di accesso.

Esempio

GET /igd.xml HTTP/1.1

Ricerca PHP vulnerabile

Numero campioni: 11728.

Questa è una ricerca di ben specifiche vulnerabilità di vecchie versioni di PHP: anteriori alla 5.3.13 per PHP5 e alla 5.4.3 per PHP4 (vedi ad esempio CVE-2012-1823, CVE-2012-2311 e CVE-2012-2336).

E' essenziale, oltre ad aggiornare il software PHP, non installare l'eseguibile PHP nella directory cgi-bin del server web

Esempio

POST /cgi-bin/php?-d+allow_url_include=on+-d+safe_mode=off+-d+suhosin.simulation=on+-d+disable_functions=""+-d+open_basedir=none+-d+auto_prepend_file=php://input+-d+cgi.force_redirect=0+-d+cgi.redirect_status_env=0+-n HTTP/1.1

Ricerca applicazione Manager (Tomcat)

Numero campioni: 7316.

Tomcat ha una lunga storia di vulnerabilità. Il comando serve per verificare la sua esistenza.

Esempio

GET /manager/html HTTP/1.1

Ricerca IIS vulnerabile (Code RED)

Numero campioni: 4578.

Code RED è un worm, individuato per la prima volta nel 2001, che sfrutta vulnerabilità delle vecchie versioni di Internet Information Server.

Esempio

GET /NULL.IDA?CCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCC ... cmd.exe$ HTTP/1.1

Ricerca Shellshock

Numero campioni: 294.

Lo sfruttamento della vulnerabilità Shellshock richiede l'esecuzione di una shell bash. Le richieste sono tentativi brute force alla ricerca di script in cgi-bin.

I campioni non sono molti, ma la URL è interessante perché è l'unica rivolta a sistemi unix.

Esempi

GET /cgi-bin/php

GET /cgi-bin/bash

GET /cgi-bin/defaultwebpage.cgi

GET /cgi-bin/env.cgi

GET /cgi-bin/forum.cgi

GET /cgi-bin/test-cgi

- Visite: 13053